Arvostelut 33

Palvelinten sijainnit

Arvostelut 9977

Palvelinten sijainnit

Palvelinten sijainnit

Arvostelut 1511

Palvelinten sijainnit

Arvostelut 62

Palvelinten sijainnit

Arvostelut 102

Palvelinten sijainnit

Palvelinten sijainnit

Arvostelut 471

Palvelinten sijainnit

Palvelinten sijainnit

Arvostelut 588

Palvelinten sijainnit

Arvostelut 453

Palvelinten sijainnit

Arvostelut 2514

Palvelinten sijainnit

Arvostelut 51

Palvelinten sijainnit

Arvostelut 70

Palvelinten sijainnit

Arvostelut 33

Palvelinten sijainnit

Arvostelut 296

Palvelinten sijainnit

Arvostelut 54

Palvelinten sijainnit

Arvostelut 28

Palvelinten sijainnit

Arvostelut 41

Palvelinten sijainnit

Arvostelut 13

Palvelinten sijainnit

Jokerimerkki SSL: kaikki mitä sinun tulee tietää

Ne on nimetty jokerimerkin (tähti) mukaan, englanniksi, jokerimerkki. Asteriskia käytetään määrittelemään aliverkkotunnusten ryhmä, johon varmentetta sovelletaan.

Yksinkertaistamiseksi voidaan sanoa, että tähtiarvo ei ylitä pistettä. Samanaikaisesti ei ole mahdollista käyttää kahta tai useampaa tähtiä: esimerkiksi ei ole mahdollista varmentaa.

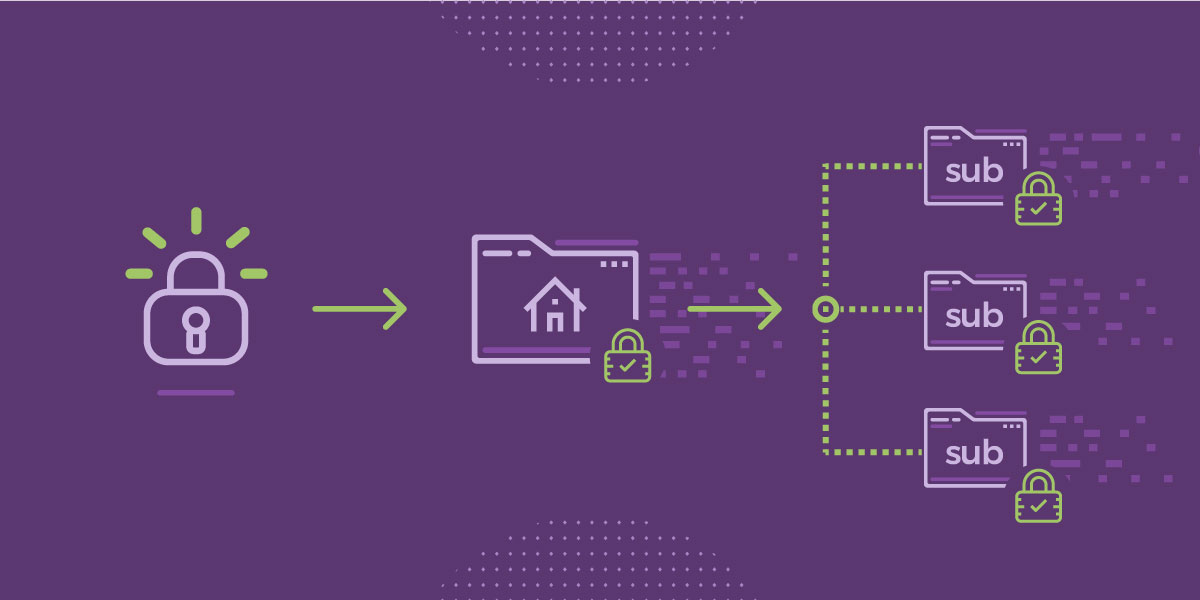

Jokerimerkkisertifikaatti on varmenne, joka sallii SSL: n rajoittamattoman käytön verkkotunnuksen aliverkkotunnuksen isännille. Viime aikoina noin 40 prosentille SSL-varmenteista myönnetään jokerimerkin SSL-varmenteita, mikä osoittaa sen olevan erittäin tehokas.

Syy siihen, että se on nimetty jokerimerkiksi, johtuu siitä, että varmenteen toimialue (CN- ja DNS-nimi) on muodossa * .mydomain.com. Se on eräänlainen Multi / SAN-sertifikaatti ja se on RFC-kansainvälisen standardin X.509 laajennustekniikka. Voit ymmärtää, että oletus- ja aliverkkotunnuksen yleismerkit sisältyvät [Selaajan vaihtoehtoinen nimi-DNS-nimi] -kohteeseen selaimen varmenteen yksityiskohdat-näkymässä.

Esimerkiksi: verkkoselain näytetään tosiasiallisesti varmenteessa, jokerimerkki näytetään. Kun tarkastellaan sovelletun verkkosivun varmentetietoja, ne näytetään tietyssä muodossa.

Näillä rajoituksilla Wildcard-varmenteet edustavat erittäin kätevää tapaa salata useiden aliverkkotunnusten tiedonsiirto.

SSL-digitaalinen varmenne

SSL-varmenne on sähköinen asiakirja, joka takaa kolmannen osapuolen välisen yhteyden asiakkaan ja palvelimen välillä. Heti sen jälkeen kun asiakas on muodostanut yhteyden palvelimeen, palvelin välittää nämä varmentetiedot asiakkaalle. Asiakas suorittaa seuraavan menettelyn tarkistettuaan, että nämä varmentetiedot luotetaan. SSL- ja SSL-digitaalivarmenteiden käytön edut ovat seuraavat.

Viestinnän sisältö voidaan estää altistumasta hyökkääjille.

On mahdollista määrittää, onko palvelin, johon asiakas muodostaa yhteyden, luotettu palvelin.

Voit estää viestinnän sisällön vahingollisen muuttamisen.

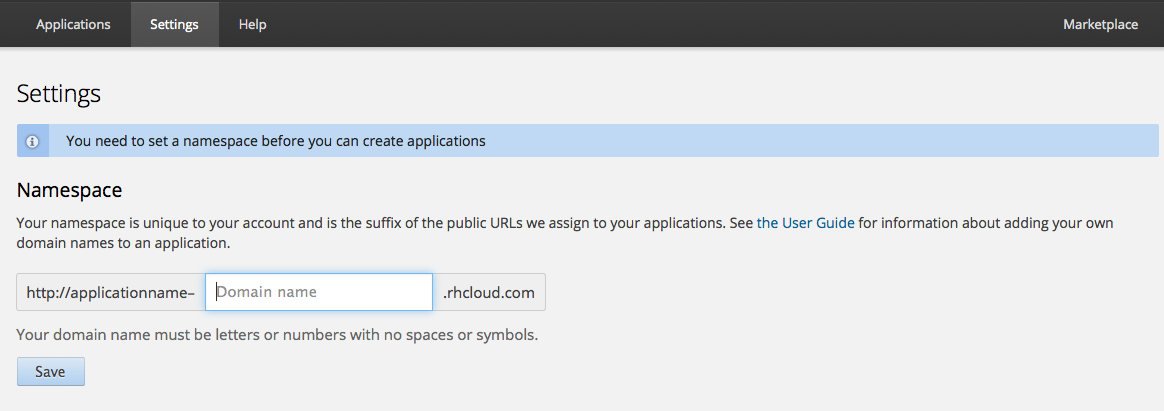

CN-koodin (verkkotunnus) syöttöesimerkki

Jokerimerkki:

CN: Sen on oltava sama malli kuin * .esimerkki.fi tai * .sub2.sub1.sslcert.co.net, jonka DNS-nimi tunnistaa.

Monimerkki

CN: *. Syötä esimerkki.com-juuren FQDN CN: ksi, ilman merkkiä.

ex) Jos * .sub.sslcert.co.net on edustava toimialue, syötä CN nimellä sub.sslcert.net

SAN: Jokerimerkkialueet muodossa.

Huomautuksia (Varoitus virheistä)

Koska vain näytön sijaintivaihe on rajoittamaton isäntä. Tiedoston .sslcert.co.net muoto ei ole mahdollinen. Hakeminen ei ole mahdollista useissa vaiheissa, kuten:

Pääkäyttö

Yhden jokerimerkin käyttäminen SSL on edullisempi kustannusten vähentämiselle / hallinnalle kuin useiden aliverkkotunnusten myöntäminen kullekin - Kun aliverkkotunnuksia odotetaan jatkuvasti verkkopalvelun käytön lisääntyessä ja SSL: ää käytetään ja sitä käytetään.

Verkkopalvelimessa Jos haluat hakea kaikkia aliverkkotunnussivustoja, joissa on 443 SSL-oletusporttia (SNI: n tukematon verkkopalvelin voi sitoa vain yhden varmenteen yhtä SSL-porttia kohti (ent. 443))

Laita useita muita jokerimerkkotunnuksia yhteen varmenteeseen Kuinka se tehdään? Tällaisissa tapauksissa selviytymiseen on olemassa Multi-Wildcard SSL -sertifikaattituote. Yksittäinen jokerimerkki voi sisältää vain yhden jokerimerkin varmenteessa, ja monimerkkinen voi sisältää enintään 250 jokerimerkkiä yhdessä sertifikaatissa.

"Edulliset" jokerimerkinnät

Siirrytään nyt käytettävissä olevaan tarjoukseen. Omistettu aliverkkotunnusten SSL-varmenteille, voimme heti havaita kahden "lähtötason", RapidSSL: n ja Sectigo Essentialin olemassaolon: nämä ovat "Domain Validated" -tyyppisiä varmenteita, joissa yrityksen nimi, joka tarjota matalan takuun, mutta se voidaan antaa lyhyessä ajassa, alle tunnissa. Siksi suosittelemme niitä niille, joilla on kiire ja joilla ei ole erityisiä vaatimuksia.

Yritysmerkkitodistukset

Suosittelemme GeoTrustia OV (Organisation Validated) -tyyppisistä, jolle on ominaista koko yrityksen validointi. Ensinnäkin, GeoTrust on synonyymi luotettavuudelle, koska se on yksi tunnetuimmista tuotemerkeistä verkkoturvallisuuden alalla.

Toiseksi, mutta ei vähäisimpänä, koska tämä jokerimerkkisertifikaatti tarjoaa korkeimman takuun harvoissa tapauksissa, joissa tapahtuu salausrikkomus. Tässä tapauksessa tarjottu takuu on 1,25 miljoonaa Yhdysvaltain dollaria, mikä on riittävä määrä nukkumaan rauhallisesti.

Lopuksi on sanottava, että jokerimerkkien kohdalla ei ole ainakin toistaiseksi saatavilla EV-tyyppisiä (laajennettu validoitu) sertifikaatteja, jotka ovat selvää, että selaimessa näkyy vihreä osoiterivi, yhdessä omistajayrityksen koko nimen kanssa.

Jos joudut saamaan vihreän palkin joillekin aliverkkotunnuksille, sinun on valittava yhden tai monen toimialueen (SAN) EV-varmenteet.

Joitakin yleisiä eroja, jotka saavat sinut ymmärtämään HTTPS & amp; SSL-varmenteet:

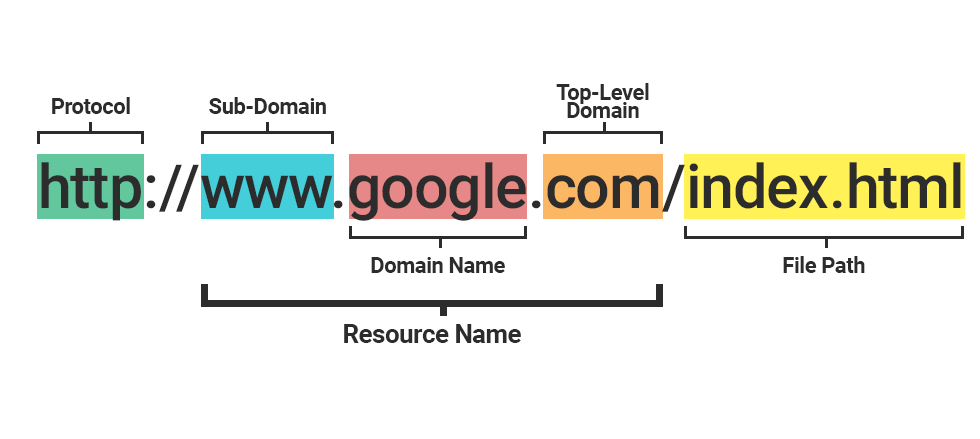

HTTPS VS HTTP

HTTP tarkoittaa hypertekstin siirtoprotokollaa. Toisin sanoen se tarkoittaa tietoliikenneprotokollaa HTML: n lähettämiseksi, joka on Hypertext. HTTPS: ssä viimeinen S on lyhenne O ver Secure Socket Layerista. Koska HTTP lähettää tietoja salaamattomalla tavalla, palvelimen ja asiakkaan lähettämät ja vastaanottamat viestit on erittäin helppo siepata.

Esimerkiksi haitallista salakuuntelua tai tietojen muuttamista voi tapahtua, kun salasanoja lähetetään palvelimelle kirjautumista varten tai luettaessa tärkeitä luottamuksellisia asiakirjoja. HTTPS varmistaa tämän.

HTTPS ja SSL

HTTPS ja SSL ymmärretään usein keskenään. Tämä on oikein ja väärin. Se on kuin Internetin ja verkon ymmärtäminen samassa merkityksessä. Yhteenvetona voidaan todeta, että aivan kuten verkko on yksi Internetissä toimivista palveluista, HTTPS on protokolla, joka toimii SSL-protokollalla.

SSL ja TLS

Sama asia. Netscape keksi SSL: n, ja kun sitä vähitellen käytettiin laajalti, se nimettiin uudelleen TLS: ksi, kun se muutettiin standardointielimen IETF: n hallintaan. TLS 1.0 perii SSL 3.0: n. Nimeä SSL käytetään kuitenkin paljon enemmän kuin nimeä TLS.

SSL: n käyttämät salaustyypit

SSL: n avain on salaus. SSL käyttää kahta salaustekniikkaa yhdessä turvallisuus- ja suorituskykysyistä. SSL: n toiminnan ymmärtäminen edellyttää, että ymmärrät nämä salaustekniikat. Jos et tiedä miten se tehdään, SSL: n toiminta tuntuu abstraktilta. Esittelemme SSL: ssä käytettävät salausmenetelmät, jotta voit ymmärtää SSL: n yksityiskohtaisesti. Haastetaan se, koska tämä ei ole vain ymmärrys SSL: stä, vaan myös IT-henkilön perustaidot.

Symmetrinen avain

Salaa varten käytettyä salasanan tyyppiä, salasanan luomista, kutsutaan avaimeksi. Koska salattu tulos on erilainen tämän avaimen mukaan, jos avainta ei tunneta, salauksen purkua, joka on salauksen purkaminen, ei voida suorittaa. Symmetrinen avain viittaa salaustekniikkaan, jossa salaus ja salauksen purku voidaan suorittaa samalla avaimella.

Toisin sanoen, jos käytit salausta varten arvoa 1234, sinun on annettava arvo 1234 salausta purettaessa. Auta sinua ymmärtämään, katsotaanpa, miten openssl: llä salataan symmetrisen avaimen menetelmä. Alla olevan komennon suorittaminen luo Plaintext.txt-tiedoston. Sinulta kysytään salasanaa. Tällä hetkellä syötetystä salasanasta tulee symmetrinen avain.

Julkinen avain

Symmetrisen avaimen menetelmällä on haittoja. Symmetristä avainta on vaikea välittää salasanaa vaihtavien ihmisten välillä. Tämä johtuu siitä, että jos symmetrinen avain vuotaa, avaimen hankkinut hyökkääjä voi purkaa salasanan sisällön, mikä tekee salasanasta hyödytöntä. Tämän taustan salausmenetelmä on julkisen avaimen menetelmä.

Julkisen avaimen menetelmässä on kaksi avainta. Jos se on salattu A-avaimella, se voidaan purkaa B-avaimella ja jos se on salattu B-avaimella, se voidaan purkaa A-avaimella.Tähän menetelmään keskittyen toinen kahdesta avaimesta nimetään yksityiseksi avaimeksi (kutsutaan myös yksityiseksi, yksityiseksi tai salaiseksi avaimeksi) ja toinen julkiseksi avaimeksi.

Yksityisen avaimen omistaa vain itse, ja julkinen avain toimitetaan muille. Muut, joille on annettu julkinen avain, salaavat tiedot julkisella avaimella. Salatut tiedot välitetään henkilölle, jolla on yksityinen avain. Yksityisen avaimen omistaja käyttää tätä avainta salattujen tietojen salauksen purkamiseen. Vaikka julkinen avain vuotaa tämän prosessin aikana, se on turvallista, koska tietoja ei voida purkaa salaamatta tietämättä yksityistä avainta. Tämä johtuu siitä, että salaus voidaan suorittaa julkisella avaimella, mutta salauksen purkaminen ei ole mahdollista.

SSL-sertifikaatti

SSL-varmenteiden rooli on melko monimutkainen, joten sinun on tiedettävä jonkin verran tietoa varmenteiden mekanismin ymmärtämiseksi. Sertifikaatilla on kaksi päätoimintoa.

Molempien ymmärtäminen on avain varmenteiden ymmärtämiseen.

Varmistaa, että palvelin, johon asiakas muodostaa yhteyden, on luotettava palvelin.

Tarjoaa julkisen avaimen, jota käytetään SSL-viestintään asiakkaalle.

CA

Varmenteen rooli varmistaa, että palvelin, johon asiakas muodostaa yhteyden, on asiakkaan tarkoittama palvelin. On yksityisiä yrityksiä, jotka pelaavat tätä roolia, ja näitä yrityksiä kutsutaan nimellä CA (Certificate Authority) tai Root Certificate. CA ei ole asia, jota kukaan yritys voi tehdä, ja vain yritykset, joiden uskottavuus on tiukasti sertifioitu, voivat osallistua. Niistä edustavat yritykset ovat seuraavat. Luvut ovat nykyinen markkinaosuus.

Symantec 42,9%: n markkinaosuudella

Comodo 26%: lla

GoDaddy 14%: lla

GlobalSign 7,7%: lla

Palvelujen, jotka haluavat tarjota salattua viestintää SSL: n kautta, on ostettava varmenne varmentajan kautta. CA arvioi palvelun luotettavuutta eri tavoin.

Yksityinen varmentaja

Jos haluat käyttää SSL-salausta kehitykseen tai yksityisiin tarkoituksiin, voit myös toimia itse CA: na. Tämä ei tietenkään ole sertifioitu varmenne, joten jos käytät yksityisen varmentajan varmentetta.

SSL-varmenteen sisältö

SSL-varmenne sisältää seuraavat tiedot:

Palvelutiedot (varmenteen myöntänyt CA, palvelun toimialue jne.)

Palvelinpuolen julkinen avain (julkisen avaimen sisältö, julkisen avaimen salausmenetelmä)

Selain tietää CA: n

Sertifikaattien ymmärtämiseksi sinun on tiedettävä varmentajien luettelo. Selain tietää sisäisesti varmentajien luettelon etukäteen. Tämä tarkoittaa, että selaimen lähdekoodi sisältää luettelon varmentajista. Voidakseen tulla varmennetuksi varmentajaksi se on sisällytettävä luetteloon varmentajista, jotka selain tietää etukäteen. Selain tietää jo jokaisen varmentajan julkisen avaimen ja varmentajien luettelon.

Ranska

Ranska

Kanada

Kanada

Saksa

Saksa

Yhdysvallat

Yhdysvallat

Singapore

Singapore

Intia

Intia

Yhdistynyt kuningaskunta

Yhdistynyt kuningaskunta

Alankomaat

Alankomaat

Australia

Australia

Italia

Italia

Ruotsi

Ruotsi

Brasilia

Brasilia

Yhdistyneet Arabiemiirikunnat

Yhdistyneet Arabiemiirikunnat

Islanti

Islanti

Kreikka

Kreikka

Liettua

Liettua